I en tid, hvor teknologi er kernen i alt, hvad vi gør, er IT-sikkerhed blevet en kritisk nødvendighed. Fra dens ydmyge begyndelse til dagens avancerede systemer og værktøjer har IT-sikkerhed gennemgået bemærkelsesværdige transformationer. Forståelsen af dens udvikling giver et klarere billede af de udfordringer, vi står over for i dag, og hvad fremtiden bringer.

I denne artikel udforsker vi IT-sikkerhedens historie, dens nuværende landskab og de tendenser, der former fremtiden.

Fortiden: IT-sikkerhedens fødsel

1. De tidlige dage:

I 1960’erne og 1970’erne var computere store, isolerede maskiner, der primært blev brugt af regeringer og forskningsinstitutioner. Med begrænset tilslutning var sikkerhedstrusler minimale og ofte begrænset til fysiske brud som uautoriseret adgang til computerrum.

2. Fremkomsten af netværk:

Introduktionen af netværk i 1980’erne og fremkomsten af personlige computere markerede det første betydelige skift. Med systemer, der nu var forbundet, blev behovet for netværkssikkerhed tydeligt. Tidlige vira som “Morris Worm” i 1988 afslørede de sårbarheder, der var forbundet med sammenkoblede systemer.

3. Internettets æra:

1990’erne bragte internettet til mainstream og introducerede en ny bølge af sikkerhedsudfordringer. Hackere begyndte at udnytte sårbarheder for økonomisk gevinst, hvilket tvang virksomheder til at investere i firewalls og indtrængningsdetektionssystemer.

Nutiden: IT-sikkerhed i dag

1. Sofistikerede trusler:

Dagens cybertrusler er mere avancerede og varierede end nogensinde før. Fra ransomware-angreb til phishing-skemaer udvikler hackere konstant nye teknikker.

2. Fokus på datasikkerhed:

Da organisationer indsamler og opbevarer enorme mængder følsomme data, er beskyttelse af disse oplysninger blevet afgørende.

3. Cloud-sikkerhed:

Overgangen til cloud computing har transformeret IT-sikkerheden og skabt unikke udfordringer.

Fremtiden: Hvad er det næste for IT-sikkerhed?

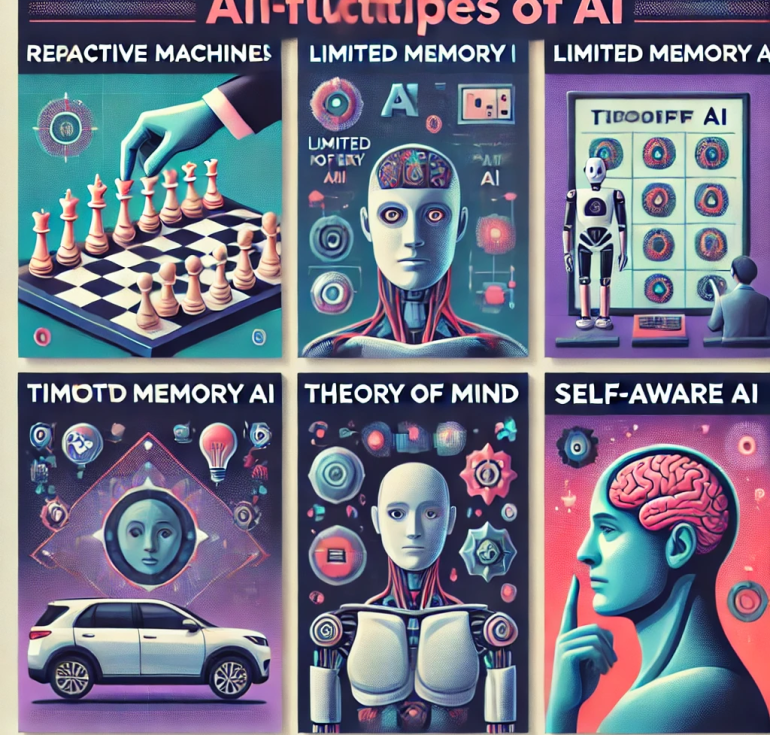

1. Kunstig intelligens:

AI vil revolutionere IT-sikkerheden ved at muliggøre realtids trusselsdetektion.

2. Zero Trust-arkitektur:

Den traditionelle “trust but verify”-model bliver erstattet af Zero Trust.

Kontakt CiCoor IT Service ApS for en sikkerhedsrevision

Udviklingen af IT-sikkerhed understreger behovet for proaktive foranstaltninger. Hos CiCoor IT Service ApS er vi specialiserede i at identificere sårbarheder og implementere effektive sikkerhedsløsninger.

Kontakt os i dag for en omfattende revision af din IT-sikkerhed. Lad os hjælpe dig med at sikre din digitale fremtid.

- Kontakt mig